Vent'anni di Personal Computer (seconda parte)

La vera storia del personal computer.

[ZEUS News - www.zeusnews.it - 15-08-2001]

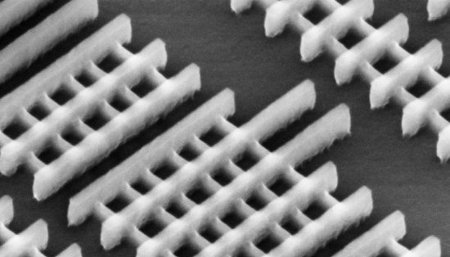

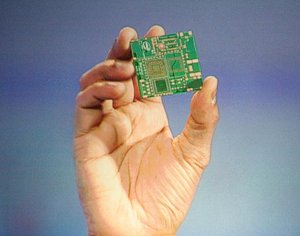

"Just as the industrial revolution made possible the personal book by

providing inexpensive paper and mechanized printing and binding, the

microelectronics revolution of the 1970's will bring about the personal

computers of the 1980's".

(Alan Kay - 1977)

Associare un'innovazione scientifica al lavoro di una o più persone è un compito meno facile di quanto possa sembrare. Sono moltissimi, infatti, gli "inventori" che hanno potuto riscrivere a loro piacimento intere pagine di storia della scienza solo grazie al successo commerciale dei loro prodotti. Grazie a questa storia fatta a posteriori il nostro immaginario collettivo è costellato di personaggi come i fratelli Lumiere, Samuel Morse o Alexander Bell, ormai passati alla storia come gli inventori del cinema, del telegrafo e della telefonia, che in realtà sono stati solamente abili perfezionatori e commercializzatori di scoperte già fatte da altri.

Oltre a questi casi più eclatanti, nel corso dei secoli molte altre scoperte scientifiche sono state attribuite erroneamente a chi invece le ha solo modificate, commercializzate o trasformate in prodotti a diffusione di massa, e altrettanto numerosi sono gli uomini di scienza che hanno cambiato la nostre vita quotidiana e il mondo in cui viviamo, pur rimanendo anonimi e sconosciuti.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Multimedia:

Convertire i video in immagini - Telefonia fissa:

Disattivare il telefono (ma non Internet) con

Tiscali Fibra - Pronto Soccorso Virus:

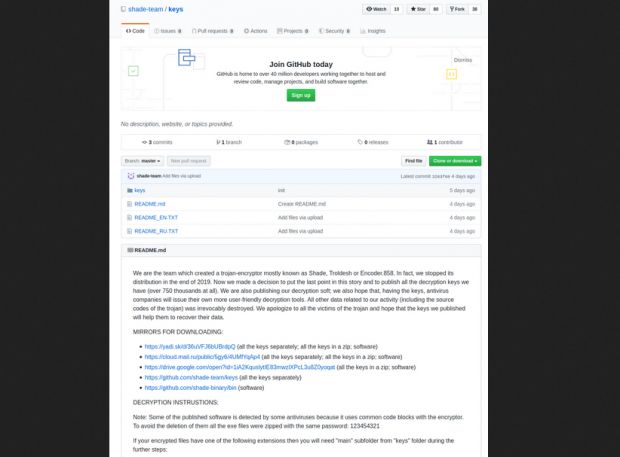

DISDOWN.COM - Windows 11, 10:

Avvio Lentissimo pc - Social network:

web.whatsapp quanto è affidabile? - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni